Frequently

Asked Questions (FAQ)

1.

A meta de

eqüidade do TCP poderia ser burlada no modelo QoS, privilegiando uma aplicação

em detrimento de outras?

Sim. No modelo de serviço QoS, um fluxo pode ter prioridade sobre os

demais fluxos dependendo dos seus requisitos de QoS.

2.

Qual a

diferença entre quadros, datagramas, pacotes e segmentos? Quando um ou outro

termo deve ser utilizado?

Pacote é o termo genérico utilizado para referenciar fragmentos de

mensagens enviadas entre a origem e o destino.

Quando estamos nos referenciando a um pacote na camada de transporte

usamos o termo segmento, na camada de rede, utilizamos o termo datagrama e

finalmente na camada de enlace, utilizamos o termo quadro.

3.

Quando ocorre

a fragmentação quem remonta os datagramas?

Devido ao fato de que tipos diferentes de enlace têm MTUs diferentes, pode ser necessário fragmentar um datagrama, caso ele seja maior que o MTU do enlace.

Quando isto acontece o roteador deve fragmentar o datagrama e

utilizar os campos do cabeçalho IP: identificação, flag e fragmentação para identificar e ordenar os

fragmentos que pertencem ao mesmo datagrama.

Para simplificar a complexidade da camada de rede, os fragmentados

não são remontados pelos roteadores. Eles só são remontados no destino final utilizando para

isto, os campos do cabeçalho IP.

4.

Durante o

estabelecimento do CV a camada de rede pode fazer reserva de recursos, como por

exemplo, banda. Pode existir reserva de recursos, tais como banda passante, em

redes comutadas por pacotes que utilizam circuitos virtuais?

Se o modelo de serviço é o best-effort, não haverá nenhum tipo de

reserva de recursos para a aplicação. Entretanto se o modelo de serviço for o

de QoS, e aplicação tiver requisitos de qualidade tais como banda passante,

taxa máxima de perda, ou atraso máximo garantido, a reserva de recursos para garantir tais requisitos será necessária.

5.

Como é

determinado o custo dos enlaces no protocolo de roteamento OSPF?

No protocolo

OSPF o custo do enlace é associado à interface de saída de cada roteador, e

este custo é configurável pelo administrador do sistema.

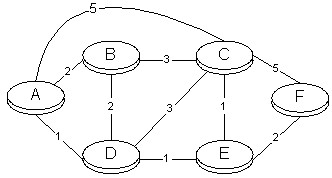

6. Na figura a seguir quais são os nós diretamente conectados ao nó A? Compute o melhor caminho do nó A para todos os outros nós da rede.

Os nós diretamente conectados ao nó A, são os nós B, D e C, pois são os únicos nós que têm uma conexão direta com o nó A, representados pelos arcos: AB de peso 2, AC de peso 5 e AD de peso 1.

Os melhores caminhos do nó A para os demais nós são apresentados a seguir.

|

|

B |

C |

D |

E |

F |

|

A |

AB = 2 |

ADEC =1+1+1 =3 |

AD=1 |

ADE=1 + 1=2 |

ADEF = 1+1+2=4 |

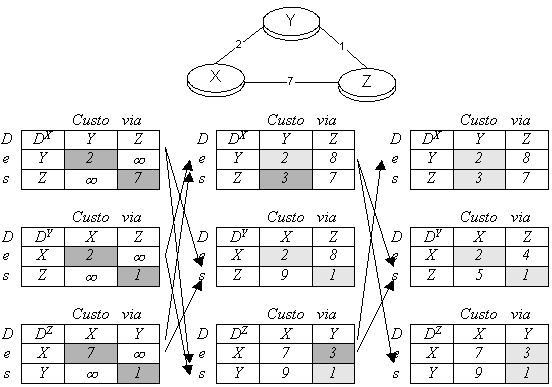

7.

Exemplo do algoritmo

de roteamento vetor-distância, para os nós X, Y e Z. A seguir são apresentadas as tabelas dos

nós, nas várias fases do algoritmo. As setas indicam mensagens de atualização

para os nós vizinhos. As

células das tabelas com sombreamento mais escuro indica que um novo mínimo foi

localizado. As células com sombreado mais claro indicam apenas o mínimo.

8.

Dentro de um

sistema autônomo é necessário usar o mesmo algoritmo de roteamento. Por quê?

Dentro de um sistema autônomo, tudo está sob o

mesmo controle administrativo, inclusive sob a mesma política de roteamento. Desta

forma é necessário que seja utilizado o mesmo algoritmo, que baseado na política

do AS define como as rotas seão escolhidas.

9.

"Afirma-se

que quando o IPv6 implementa túneis através do IPv4, o IPv6 trata os túneis

como protocolos de camada de enlace”. Você concorda com essa afirmação? Por

quê?

Sim, porque o datagrama inteiro IPv6, incluindo os campos do

cabeçalho, é encapsulado em um datagrama IPv4.

10.

Suponha que

todos os enlaces na Internet provêem serviço de envio confiável. Neste caso o

serviço de envio confiável provido pelo TCP seria redundante? Por quê?

Apesar de cada

enlace garantir que um datagrama IP enviado através de um enlace será recebido

pelo nó ao final do enlace sem erros, ele não garante que os datagramas IPs

serão recebidos no nó de destino na ordem correta. Além disto, pacotes podem

ser perdidos devido a erros de roteamento ou à falhas nos equipamentos. Desta

forma, o TCP ainda é necessário para garantir que os dados da aplicação sejam

recebidos na ordem correta.

11.

Um roteador

que tem dois módulos ARP, cada um com sua própria tabela, seria possível que o

mesmo endereço de LAN apareça em ambas as tabelas?

Não, isto não é possível. Cada LAN possui seu conjunto distinto de

adaptadores conectados a ela, e cada adaptador possui um endereço único de LAN.

12.

Suponha que

uma aplicação gere blocos de 40 bytes de dados a cada 20 milisegundos, e que

cada bloco seja encapsulado em um segmento TCP e em seguida em um datagrama IP.

Que porcentagem de cada datagrama será o cabeçalho e que porcentagem será os

dados de aplicação?

Considerando que o tamanho típico de um cabeçalho IP é de 20 bytes e que

o tamanho típico do cabeçalho TCP é de 20 bytes, totalizando 40 bytes de

cabeçalho. Assim 50% dos bytes transmitidos em cada datagrama são de cabeçalhos

e 50% são de dados da aplicação.

13.

Qual a

diferença do bit PSH e do bit URG no cabeçalho TCP?

O bit PSH (push) é utilizado pelo emissor para notificar o

receptor que ele deve passar todos os dados que possui (armazenados no buffer)

para a aplicação sem que se tenha que esperar que outros dados sejam recebidos.

Um exemplo de utilização deste flag é em uma aplicação interativa.

Quando o cliente envia um comando para o servidor, ele envia este comando com o

flag PSH e espera pela resposta do servidor.

O bit URG (urgent mode) é utilizado para permitir que um nó

informe para o nó destino que dados urgentes estão sendo enviados entre os

dados enviados no segmento. Um exemplo de utilização deste flag é durante uma

sessão FTP, quando o usuário aborta a conexão.

14.

Considere

enviar um datagrama de 1300 bytes por um enlace que tem uma MTU de 500 bytes.

Quantos fragmentos são criados e quais os valores do campo de início do

fragmento (offset) em cada um deles?

O MTU define o tamanho máximo de um datagrama que pode ser

enviado. Considerando que o tamanho típico do cabeçalho é de 20 bytes, cada

fragmento poderá conter no máximo 480 bytes do datagrama original. Destes bytes

restantes, apenas poderão ser utilizados o número total de bytes que seja

múltiplo de 8, dado que o campo offset espera valores múltiplos de 8. Desta

forma, exatamente os 480 bytes poderão ser utilizados dado que 480 % 8 = 0. Com isto, serão criados 3 fragmentos

com os seguintes valores de offset: 0, 480 e 960.